Sự kiện SSL nổi bật năm 2018

Sự kiện SSL nổi bật năm 2018

2018 là một năm năng động cho SSL. Thời hạn SSL giảm còn 825 ngày và triển khai hàng loạt CT (Certificate Transparency). Giao thức TLS 1.3 hoàn chỉnh và được công bố và Chrome thay đổi cảnh báo từ “Bảo Mật” sang nhấn mạnh tính “Không Bảo Mật.” Tổ chức CA/Browser Forum được cải tổ, London Protocol công bố và không tin cậy Symantec SSL (các chứng chỉ cũ).

Các lỗ hỏng

Các lỗ hỏng bảo mật liên quan đến SSL tương đối ít, nổi bật có Sennheiser, một công ty chuyên về các sản phẩm âm thanh, đã bị tấn công theo hình thức MITM. Phần mềm thiết lập tai nghe đã cài đặt chứng chỉ CA gốc tin cậy vào máy trạm của người dùng cùng với phiên bản được mã hóa của khóa riêng CA CA. Chứng chỉ CA và khóa riêng giống nhau cho tất cả người dùng. Một công ty tư vấn bảo mật đã phát hiện ra hai chứng chỉ CA không xác định trong Root SSL. Thông qua điều tra chi tiết, họ đã có thể khám phá khóa riêng và mật khẩu để giải mã. Lỗ hổng sẽ cho phép kẻ tấn công cấp chứng chỉ được tin tưởng bởi bất kỳ người dùng nào đã cài đặt phần mềm thiết lập tai nghe Sennheiser.

Nhà bán lẻ SSL Trustico bị thu hồi các SSL

Trustico, nhà bán lẻ SSL, đã phải thu hồi hơn 23000 chứng chỉ SSL. Tình huống bắt đầu khi Trustico tìm đến DigiCert và yêu cầu thu hồi nhiều chứng chỉ do nghi ngờ bị xâm phạm. Khi DigiCert yêu cầu bằng chứng về sự xâm phạm này, Trustico đã trả lời qua email bao gồm 23.000 khóa riêng. Do đó, DigiCert đã buộc phải thu hồi tất cả các chứng chỉ trong vòng 24 giờ để tuân thủ các Yêu cầu cơ bản của Tổ chức CA/Browser Forum.

825 ngày là thời gian tối đa cho chứng chỉ SSL

Từ tháng 3/2018, vòng đời của SSL được rút ngắn còn 825 ngày. Điều này sẽ giúp bảo đảm hệ sinh thái bằng cách: xóa các chứng chỉ được cấp với các yêu cầu cũ hơn; cập nhật khóa riêng với tốc độ cao hơn; và làm hết hạn giấy chứng nhận gian lận và cấp sai nhanh hơn.

Một nhà bán lẻ SSL lớn nhất nhì thế giới ngừng bán SSL của CERTUM

Sau khi cân nhắc kỹ lưỡng với một số vấn đề gặp phải khi bán SSL của CERTUM cho khách hàng, họ đã quyết định ngưng bán SSL của Certum. Điều này khách hàng nên cân nhắc trước khi lựa chọn Thương Hiệu SSL này

Certificate Transparency (CT)

Chrome 68 phát hành vào tháng 7 / 2018 yêu cầu tất cả chứng chỉ SSL/TLS cấp sau ngày 30/4/2018, phải công bố CT (minh bạch chứng chỉ SSL). Nếu SSL không công bố minh bạch sẽ không được tin tưởng bởi trình duyệt này.

Dễ hiểu hơn, CT cho phép chủ của tên miền có thể tìm kiếm và biết được có bao nhiêu SSL được cấp phát cho tên miền của mình.

Transport Layer Security (TLS) 1.3

TLS 1.3 sẽ tăng cuờng bảo mật cũng như tốc độ cho hệ sinh thái Internet:

- Forward Secrecy sẽ được hỗ trợ vì tất cả các bộ mật mã không hỗ trợ bảo mật chuyển tiếp đã bị loại bỏ.

- Sự hạ cấp sẽ không được phép

- Hiệu suất được tăng lên.

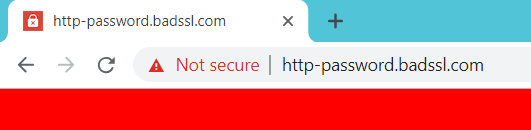

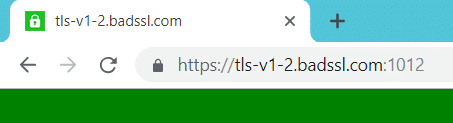

Nhấn mạnh vào “Không bảo mật” và xoá dấu hiệu “Bảo Mật” để tránh gây nhầm lẫn cho người dùng.

Google đã và đang thay đổi cách Chrome trình bày trên thanh trạng thái trình duyệt bằng cách cung cấp một chỉ báo “Không bảo mật” trên các trang web HTTP với yêu cầu nhập dữ liệu; và “Bảo mật” cho những trang web được bảo vệ bằng HTTPS.

Với Chrome phiên bản 68, “Không bảo mật” đã được hiển thị trên tất cả các trang web HTTP và với bản phát hành 70, cảnh báo đã được đổi thành màu đỏ và một hình tam giác màu đỏ đã được thêm vào.

Với xu hướng hầu hết các website đều sẽ sử dụng HTTPS, như vậy những trang lừa đảo cũng sử dụng HTTPS. Như thế “Bảo mật” sẽ không mang nghĩa An toàn. Kết nối giữa trình duyệt và máy chủ là bảo mật; tuy nhiên, máy chủ có thể chạy bởi kẻ lừa đảo. Google xuất hiện ý định loại bỏ các chỉ số bảo mật tích cực và tập trung vào các chỉ số bảo mật tiêu cực. Kết quả là, Google loại bỏ cảnh báo “Bảo mật” từ phiên bản 69.

CA/Browser Forum được cải tổ

Diễn đàn được thành lập vào năm 2005 để giải quyết cuộc đua đến tận cùng của việc xác nhận chứng chỉ SSL / TLS. Trong hơn 13 năm, diễn đàn đã thiết lập tiêu chuẩn cho các thuộc tính cài đặt chứng chỉ SSL tin cậy công cộng để xác thực tên miền (DV), xác thực tổ chức (OV) và xác thực mở rộng (EV). Diễn đàn cũng giới thiệu các tiêu chuẩn chứng nhận ký mã EV và làm việc hướng tới các tiêu chuẩn cho chứng chỉ ký mã phần mềm (Code Sign).

Vào tháng 7 năm 2018, Diễn đàn đã được thành lập lại với một nhóm làm việc để quản lý các chứng chỉ Máy chủ. Diễn đàn sẽ có kế hoạch giới thiệu các nhóm làm việc khác để đề cập đến các chủ đề như ký mã và chứng chỉ email an toàn.

The London Protocol

The London Protocol là một sáng kiến để cải thiện bảo đảm danh tính và giảm thiểu khả năng hoạt động lừa đảo trên các trang web được mã hóa bằng chứng chỉ OV và EV, có chứa thông tin nhận dạng tổ chức.

Các nhà phát hành chứng chỉ SSL (CA) sẽ làm việc cùng nhau và chia sẻ dữ liệu:

- Chủ động theo dõi các báo cáo lừa đảo cho các trang web được mã hóa bởi các chứng chỉ OV và EV;

- Thông báo cho chủ sở hữu trang web bị ảnh hưởng rằng nội dung lừa đảo đã được tìm thấy và cung cấp hướng dẫn khắc phục cũng như các phương pháp phòng ngừa;

- Đóng góp vào cơ sở dữ liệu chung để giúp giảm nội dung lừa đảo trong tương lai. Dữ liệu này sẽ có sẵn cho các CA tham gia khác để mỗi CA có thể tiến hành thẩm định bổ sung trước khi cấp chứng chỉ OV hoặc EV mới cho trang web; và

- Phát triển hệ thống để ngăn chặn tình trang trùng tên EV và gây nhầm lẫn (tham khảo thêm the “Stripe” threat vector).

Về cốt lõi, The London Protocol được thiết kế để lấy lại nguồn gốc của những gì chứng chỉ OV và EV được tạo ra – mang đến cho người tiêu dùng trực tuyến sự tin tưởng và đảm bảo tốt hơn.

Tạm biệt Symantec ROOT CERT SSL

Vào tháng 1 năm 2017, đã có một bài đăng công khai thu hút sự chú ý đến một loạt các chứng chỉ xác thực trang web đáng ngờ được cấp bởi Symantec. Sau nhiều cuộc điều tra và thảo luận, Google đã công bố một chương trình để không tin tưởng các chứng chỉ gốc của Symantec. Kết quả là việc kinh doanh SSL Symantec đã được bán cho DigiCert, nơi DigiCert phải cố gắng cấp chứng chỉ cho khách hàng theo chứng chỉ gốc DigiCert.

Google loại bỏ Symantec từng bước và trong phiên bản Chrome 70 tháng 10/2018, tất cả những chứng chỉ số gốc của Symantec (Root CA) đều bị loại bỏ. Lần lượt các trình duyệt khác (Firefox, Safari, Internet Explorer…) cũng theo bước của Chrome.

Xác thực Tên miền

Trải qua gần 20 năm, cuối cùng chỉ còn 3 phương thức xác thực quyền quản lý tên miền (đó là email, http hash và Cname hash)

Comodo đổi tên thành Sectigo

Sau khi bị thâu tóm một thời gian, Comodo CA chính thức được đổi tên thành Sectigo.

Đến năm 2019 và xa hơn

Năm 2019 và chuyển sang năm 2020, chúng ta sẽ thấy sự giảm giá trị của TLS 1.0 và 1.1 và dự đoán rằng sẽ có sự gia tăng các trang web lừa đảo bằng HTTPS. Chúng ta cũng sẽ thấy việc triển khai TLS 1.3 và sự phát triển của HTTP / 3. Dưới đây là nhiều thông tin hơn.

Giảm sử dụng TLS 1.0 và 1.1

Năm 2018, phiên bản TLS 1.0 của giao thức đã bị PCI phản đối và sự phản đối của cả TLS 1.0 và 1.1 đã được nhìn thấy trong toàn bộ hệ sinh thái. Vào tháng 11 năm 2018, Netcraft đã cung cấp sự cố sau đây khi nhìn thấy từ hơn 46 triệu máy chủ:

| SSL/TLS Protocol Version | Phần trăm |

| SSL 3.0 | 0 |

| TLS 1.0 | 1.29 |

| TLS 1.1 | 0.02 |

| TLS 1.2 | 89.93 |

| TLS 1.3 | 8.76 |

| Tổng cộng | 100 |

Các trình duyệt cũng đã tuyên bố rằng họ sẽ không sử dụng TLS 1.0 và 1.1 bắt đầu từ năm 2020. Với sự phát triển nhanh chóng của TLS 1.3, chúng ta sẽ thấy sự giảm thiểu của nhiều lỗ hổng giao thức đã biết.

Hầu hết các trang web lừa đảo sẽ sử dụng HTTPS

Một nửa trong số tất cả các trang web lừa đảo hiện sử dụng HTTPS. Tỷ lệ đã tăng lên kể từ khi các trình duyệt bắt đầu loại bỏ chỉ báo tích cực về bảo mật HTTPS và thay thế nó bằng dấu hiệu tiêu cực không bảo mật bằng HTTP. Xu hướng có thể sẽ tăng lên để đáp ứng cùng một mức độ sử dụng HTTPS trên tất cả các trang web, hiện chiếm khoảng 77 phần trăm. Sự gia tăng nhanh chóng cũng có thể tương quan với sự sẵn có của các chứng chỉ DV miễn phí được cấp cho các thực thể ẩn danh.

Nhược điểm là người dùng sẽ không thể giảm thiểu rủi ro bị lừa đảo bằng cách tin tưởng vào một trang web HTTPS. Chủ sở hữu trang web nên cân nhắc sử dụng chứng chỉ EV, trên nhiều trình duyệt sẽ cung cấp thêm thông tin tin cậy cho người dùng để xác định xem một trang web có nhận dạng được xác nhận hay không – xác minh tính xác thực.

HTTP/3

Có vẻ như chúng ta vẫn đang chuyển sang HTTP / 2, nhưng bây giờ HTTP / 3 đang được phát triển. HTTP / 3, còn được gọi là HTTP-over-QUIC, nằm trong dự thảo IETF RFC. HTTP / 3 sẽ tận dụng giao thức thử nghiệm của Google, Kết nối Internet UDP nhanh (QUIC), là sự thay thế cho TCP.

Không giống như TCP, QUIC không cung cấp truyền không có lỗi, nhưng chịu được một số mất dữ liệu. QUIC kết hợp TLS 1.3, do đó được mã hóa theo mặc định, nhanh hơn và an toàn hơn nhiều so với các phiên bản trước. Hy vọng, HTTP / 3 sẽ được hoàn thiện khi tất cả các trình duyệt chính hỗ trợ TLS 1.3.

Nguồn casecurity.org / https://huongdanssl.com